Enumeration

Zenmap:

Gaining access lnorgaard

Mở và kiểm tra website tôi thấy:

Thử một số user và pass mặc định, cuối cùng tôi có thể login vào website. Tìm kiếm trong website vừa login và tôi thấy điều sau:Trong user 27 lnorgaard:Tôi thấy rằng ở đây có một password và thử login ssh nóChuyện gì đang sảy ra vậy, có thể login được thành công, haizzz, tôi không thể kỳ vọng nhiều vào máy dễ dàng.

Privilege escalation

Lấy file RT30000.zip về máy và kiểm tra nó:

Bên trong file nén tôi thấy có 2 file như trên. file dmg được dump từ memory. Tìm kiếm và tôi thấy lỗ hổng CVE-2023-32784, giúp tôi có thể recover master password. keepass dump masterkey python keepass dump masterkey dotnetPython:

Dotnet: version 7.0

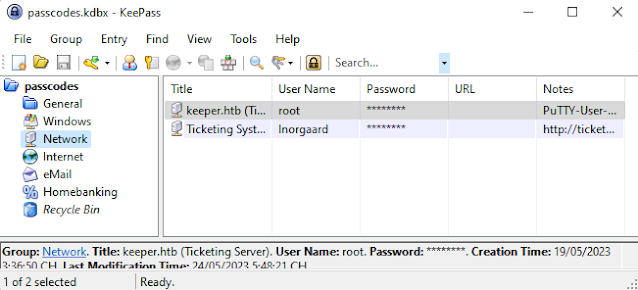

Thử Brute Force nhưng không thành công. copy và pass mật khẩu này lên google với mục đích tìm từ có nghĩa, và tôi nhận được một món ăn tiếng đan mạch.Sử dụng keePass và tôi nhận được:

Hoặc sử dụng command kpcli:

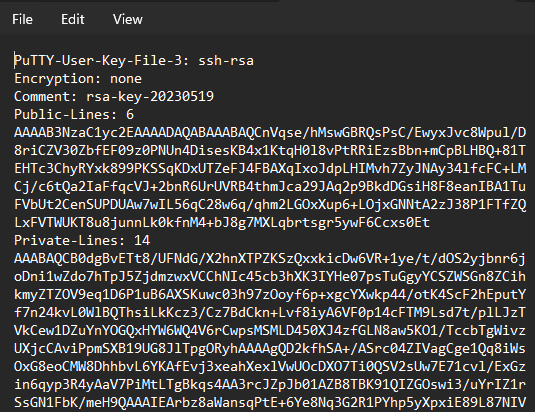

Trong này tôi tìm thấy password của root nhưng nó không thể sử dụng để login, nhưng trong node dường như là một file key copy nó ra.Tôi thấy rằng đây file file key của công cụ PuTTY và nó có đuôi mở rộng là ppk lưu nó dưới dạng đuôi mở rộng là ppk.

Có nhiều cách để login user:

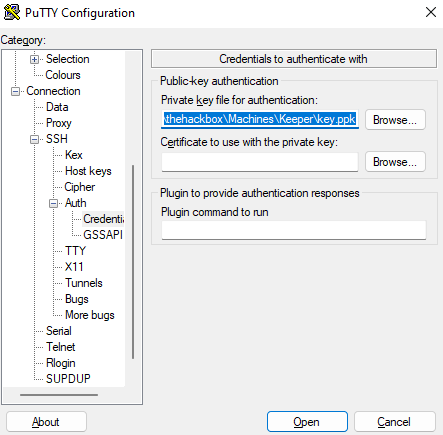

Windows hoặc tool PuTTY gui.

Mở PuTTY:

Trong Connection > SSH > Auth > Credentials click Browser set path key.ppk:Click Open:Sử dụng PuTTY gen: Load key và Conversions > Export OpenSSH key > lưu file id_rsa:Login ssh với key:Linux:Lấy key với tool puttygen:

Sau đó login giống cách đã làm với windows: